W serii wpisów o demo EMSa w części trzeciej pokazałem jak zsynchronizować użytkowników z lokalnego AD do Azure AD oraz jak włączyć SSO czyli Single Sign-On. SSO ułatwia użytkownikom logowanie się do aplikacji korzystających z Azure AD np. portal Azure czy https://myapps.microsoft.com w ten sposób że nie muszą podawać swoich poświadczeń jeśli logują się ze stacji podpiętej do domeny Active Directory.

Konfiguracja sprowadza się do dodania użytkownikom odnośnika https://autologon.microsoftazuread-sso.com/ do strefy Intranet w przeglądarce. W skrócie trzeba tak zrobić żeby upewnić się że Kerberos ticket zostanie wysłany do Azure AD celem uwierzytelnienia. Dodatkowo trzeba zmodyfikować ustawienia przeglądarki żeby odpowiednio wykonywały się skrypty. Oba ustawienia wgramy użytkownikom za pomocą Group Policy.

Tworzenie polityk pod SSO

Żeby wykonać poniższe czynności trzeba być zalogowanym kontem administratora domeny (konto musi się znajdować w grupie Domain Admins/Administratorzy domeny).

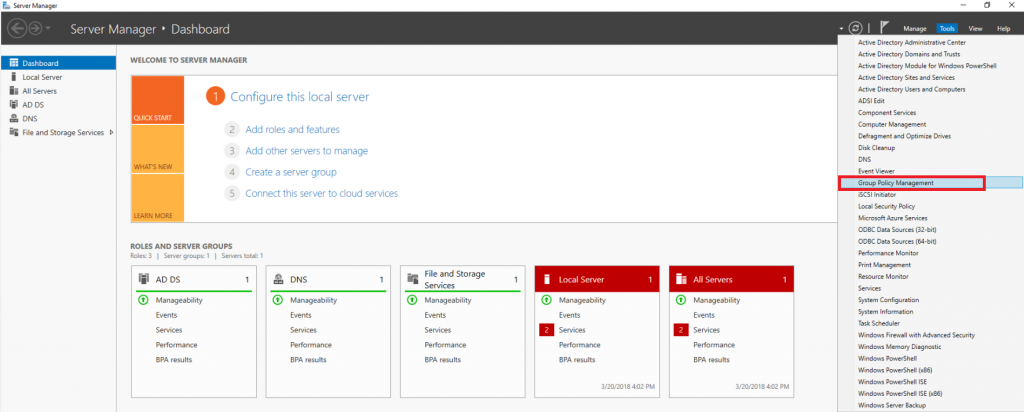

Wykorzystam domyślną politykę domeny żeby skonfigurować wymagane ustawienia dla SSO. Ta polityka ma zastosowanie do wszystkich uwierzytelnionych użytkowników czyli dokładnie to czego potrzebuję. Otwieram Server Manager – Tools – Group Policy Management.

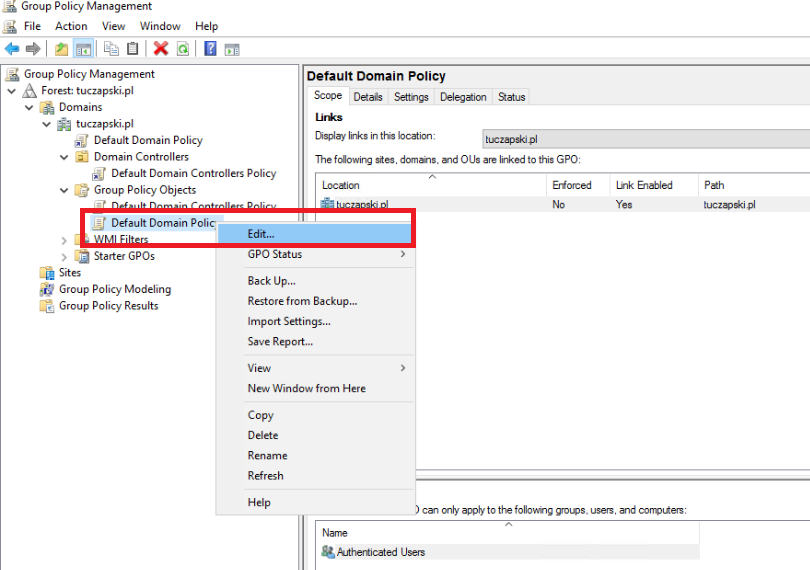

Rozwijam drzewo z moją domeną i namierzam GPO o nazwie Default Domain Policy, klikam na nim prawym przyciskiem i wybieram Edit.

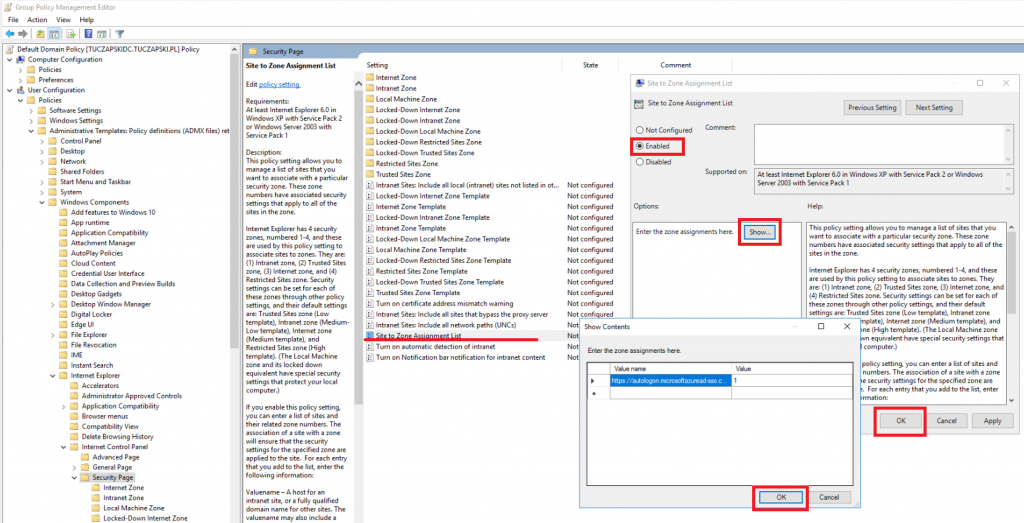

Teraz rozwijam po kolei User Configuration – Policies – Administrative Templates – Windows Components – Internet Explorer – Internet Control Panel – Security Page. Klikam dwukrotnie na Site to Zone Assignment List.

Włączam politykę zaznaczając Enabled, następnie klikam przycisk Show… i wpisuję:

Value name: https://autologon.microsoftazuread-sso.com

Value: 1

Klikam OK i jeszcze raz OK.

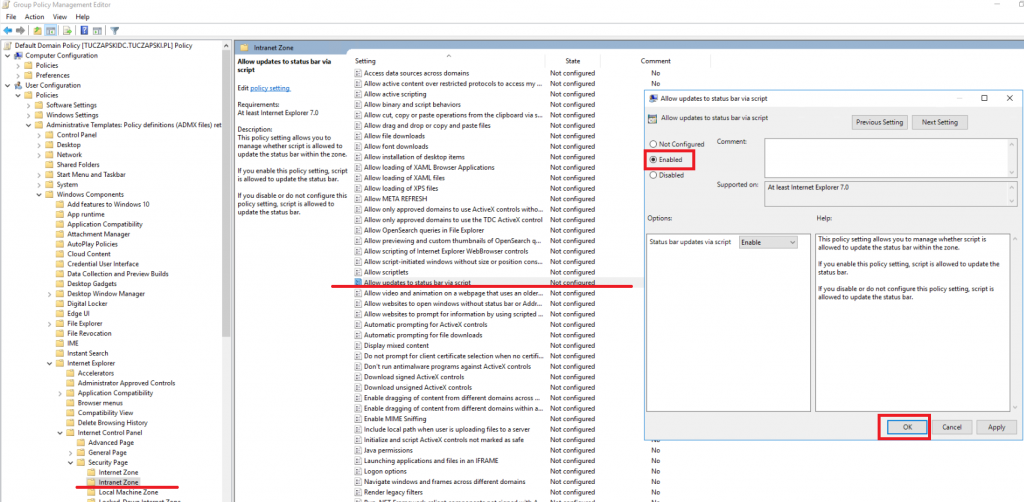

Pozostało jeszcze zmienić ustawienie związane z wykonywaniem skryptów na stronach www. W tym samym widoku edytora klikam dwukrotnie na Intranet Zone i zmieniam ustawienie Allow updates to status bar via script na Enabled. Klikam OK i zamykam edytor polityk.

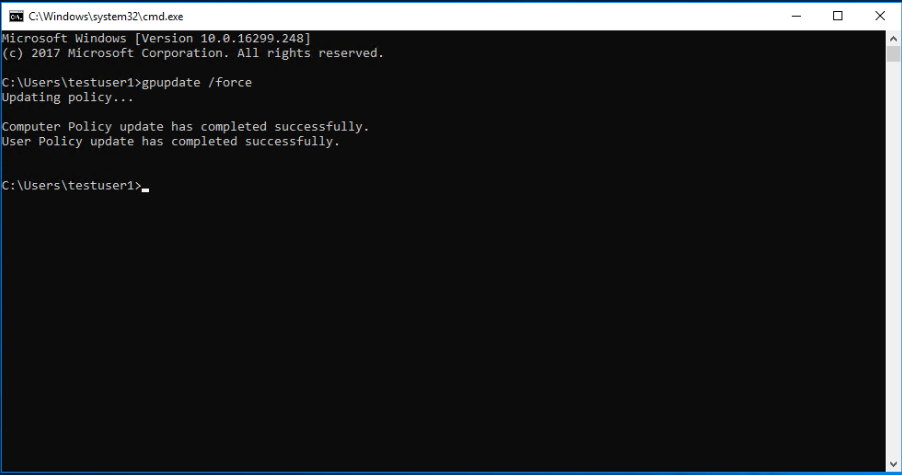

Teraz na jakiejś stacji roboczej podpiętej do domeny uruchamiam linię komend i robię gpupdate /force żeby zaktualizować polityki.

I testuję w Internet Explorer lub Chrome czy SSO działa. Powinniśmy zostać zapytani tylko o login, a logowanie powinno się odbyć bez pytania o hasło.

W momencie pisania tego posta SSO niestety nie działa na Edge 😉 Pozostawię to bez komentarza. Natomiast powyższe kroki załatwią nam SSO na IE oraz w Chrome. Jeśli chodzi o Firefox’a to niestety tutaj konfigurację trzeba zrobić skryptem albo ręcznie. Poniżej kroki:

- W pasku adresu Firefox wpisuję about:config

- Akceptuję ostrzeżenie które się pojawi

- Wyszukuję klucz o nazwie network.negotiate-auth.trusted-uris i klikam go dwukrotnie

- Wpisuję https://autologon.microsoftazuread-sso.com, klikam OK i restartuję przeglądarkę