Dziś chciałbym pokazać jak zainstalować Azure AD Connect i skonfigurować Pass-through Authentication (PTA). Ta funkcja pozwala na synchronizację użytkowników z lokalnego AD do Azure AD, przy czym uwierzytelnienie następuje on-prem więc żadne hasła użytkowników nie są przekazywane do chmury. Rozwiązanie podobne w swym działaniu do federacji domeny z Azure AD z tym że nie potrzebujemy AD FS co zaoszczędza czas przy konfiguracji, koszty a przede wszystkim nie musimy planować infrastruktury i administracji farmą AD FS o ile jeszcze takiej nie mamy a koniecznie chcemy żeby uwierzytelnienie odbywało się na naszych kontrolerach domeny.

Oczywiście na nasze potrzeby demo EMSa wystarczyłaby zwykła synchronizacja użytkowników wraz z hashami haseł do Azure AD, ale wtedy nie byłoby tak ciekawie 🙂

W momencie pisania tego posta PTA ma jeszcze kilka restrykcji, ale nie jest to nic co mogłoby nam przeszkodzić w testowaniu EMSa.

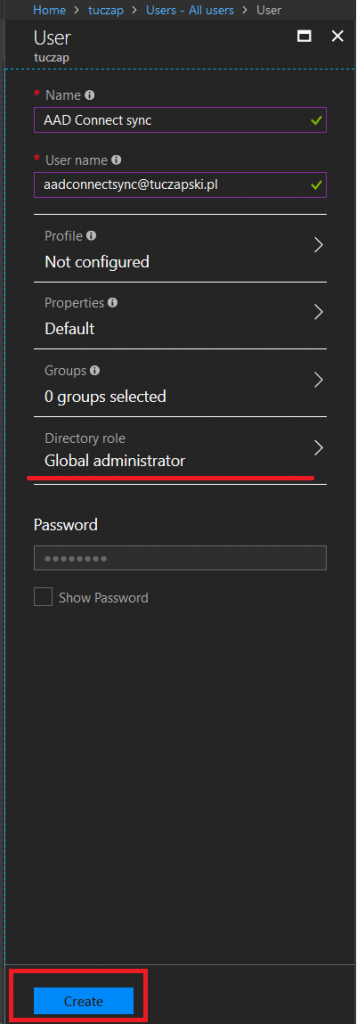

Stworzenie konta w Azure AD do synchronizacji

Na początku konfiguracji Azure AD Connect trzeba uwierzytelnić się w naszym Azure AD kontem z uprawnieniami Global Administrator. Utwórzmy więc takie konto specjalnie na potrzeby Azure AD Connect.

Po zalogowaniu się do portalu Azure, wchodzę do Azure AD – Users i wybieram New user. Uzupełniam formularz wszystkimi wymaganymi informacjami pamiętając by w polu Directory role ustawić Global administrator. Na końcu klikam Create.

Instalacja Azure AD Connect

Wszystkie komponenty zainstaluję na kontrolerze domeny który utworzyłem w części drugiej serii wpisów o demo EMS. W końcu to demo więc nie muszę tworzyć nowych serwerów i konfigurować ich w high availability.

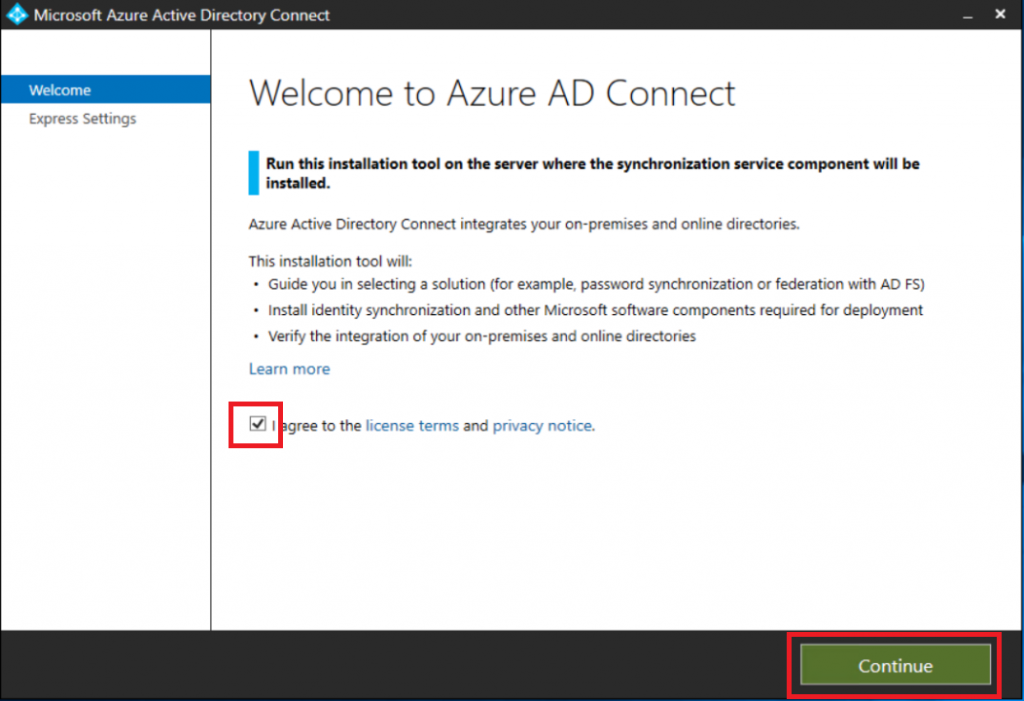

Zaczynam od pobrania najnowszej wersji Azure AD Connect. Jak wspomniałem powyżej instalację uruchamiam na kontrolerze domeny. Po instalacji uruchomiony zostanie kreator ustawień, gdzie na początku oczywiście muszę zgodzić się na postanowienia licencyjne. Klikam Continue.

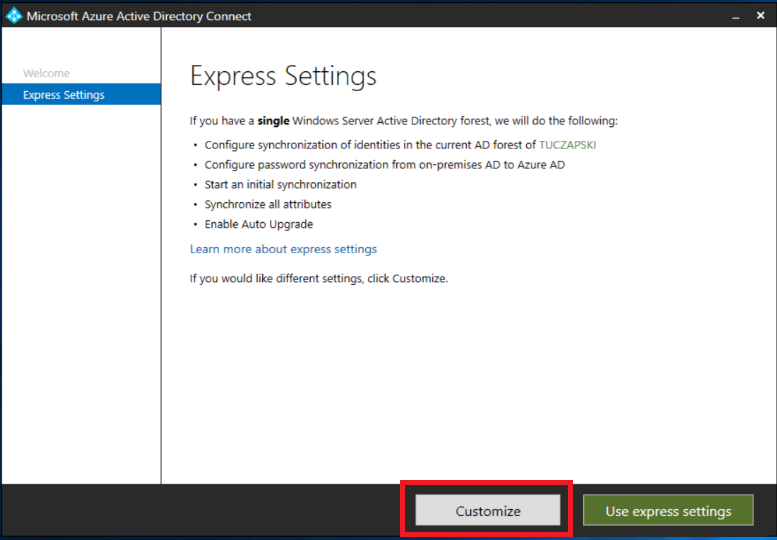

Na następnym ekranie klikam Customize.

Na następnym ekranie pozostawiam wszystko odznaczone i klikam Install.

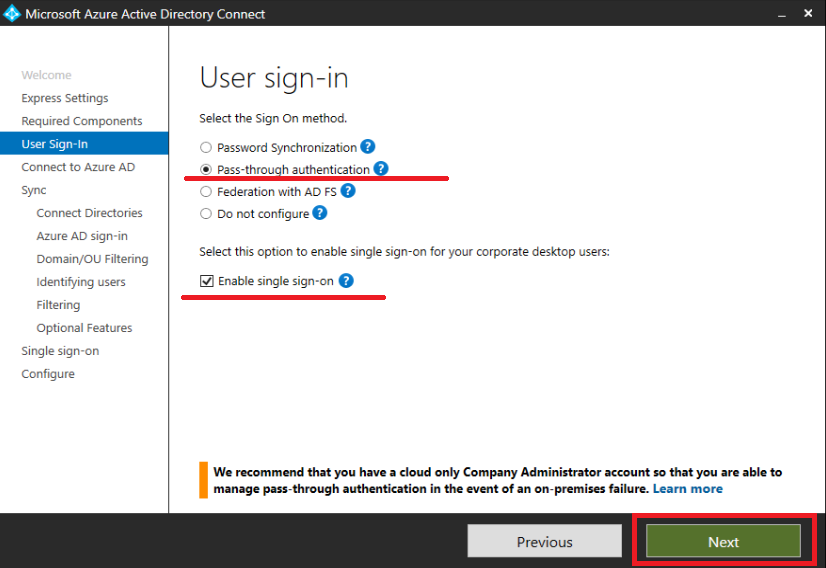

Po instalacji wybieram Pass-through authentication oraz Enable single sign-on – bo skoro mogę to czemu nie? 🙂 Klikam Next.

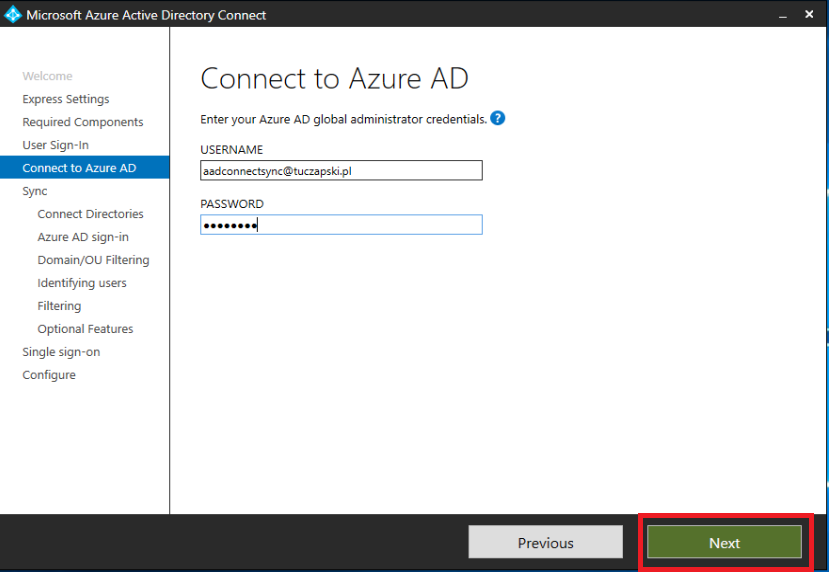

Teraz muszę zalogować się do mojego Azure AD z którym będę sie synchronizował za pomocą wcześniej utworzonego konta. Klikam Next.

Wybieram lokalną domenę którą będę synchronizować i klikam Add Directory.

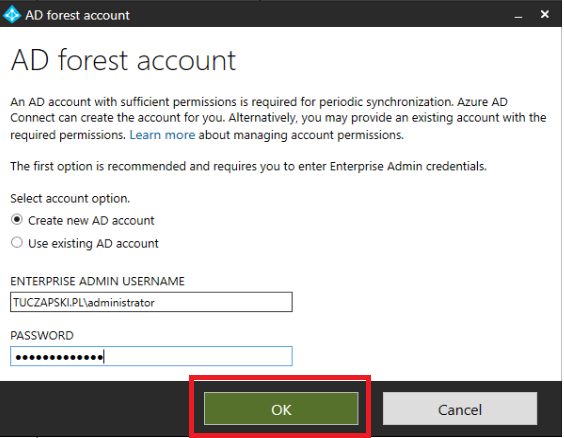

W nowym okienku zostanę zapytany czy stworzyć nowe konto do synchronizacji w lokalnym AD czy też użyć istniejącego. Ponieważ nie mam takiego konta to wybieram pierwszą opcję. Podaję login oraz hasło mojego Enterprise Admin i klikam OK.

Powinienem wrócić do poprzedniego widoku na którym pojawi się moja domena co oznacza że została skonfigurowana do synchronizacji. Klikam Next.

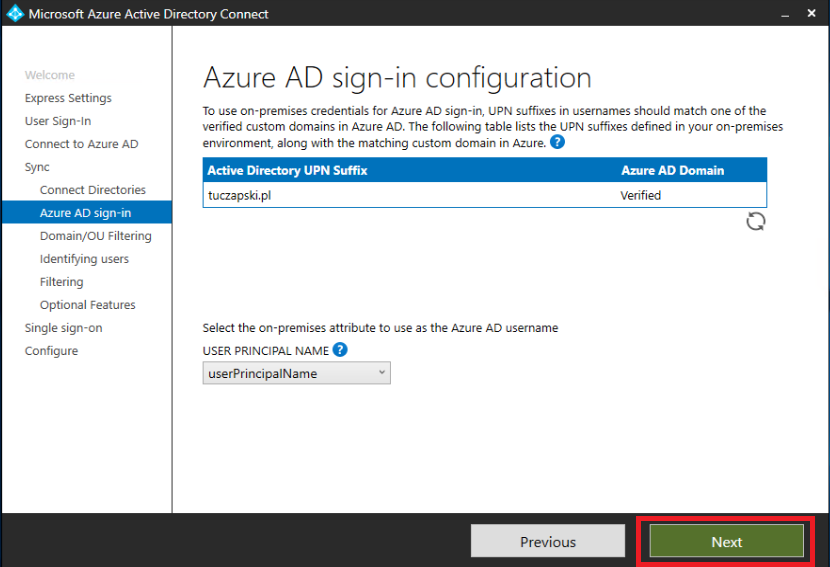

We wcześniejszym wpisie skonfigurowaliśmy unikalną nazwę domeny dla Azure AD, więc w kolejnym kroku nie muszę nic robić. W przeciwnym wypadku trzeba w Azure AD dodać taką samą nazwę jak nasza domena lokalna. Domyślnie nazwy użytkowników w Aure AD są takie same jak UPN w lokalnym AD, więc tutaj nic nie zmieniam i klikam Next.

Na następnym ekranie mogę zawęzić które OU mają być synchronizowane. Domyślnie wszystkie OU podlegają synchronizacji i niech tak zostanie. Klikam Next.

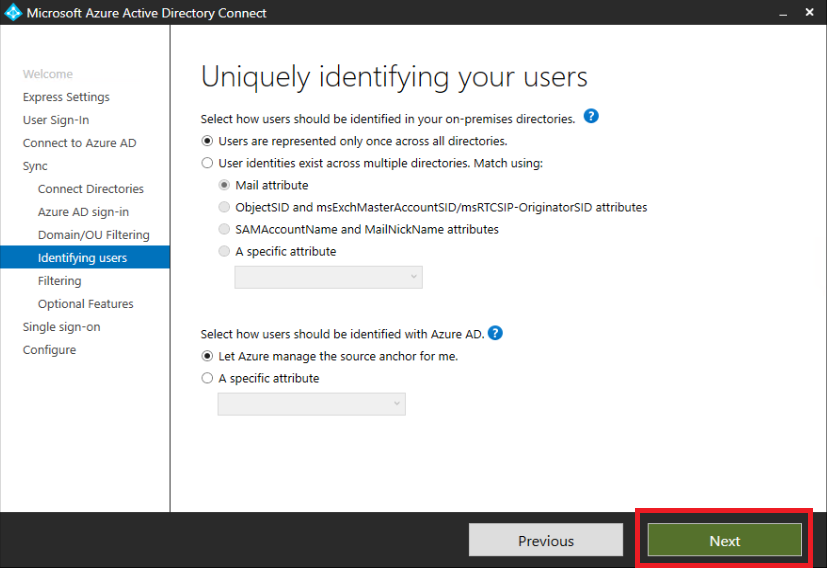

Następnie mam możliwość ustawienia jak użytkownicy są identyfikowani w moich lokalnych domenach. Domyślnie zaznaczone jest ustawienie że wszyscy użytkownicy występują jako pojedyncze konta we wszystkich domenach czyli każde konto jest unikatowe. Kolejna opcja pyta o to jak użytkownicy powinni być rozpoznawalni w Azure AD. Domyślnie piecza nad tym jest pozostawiona Azure AD. Ponieważ oba domyślne ustawienia są dla mnie akceptowalne, klikam Next.

W kolejnym kroku mogę zawęzić synchronizację do grup AD. Pozostawiam domyślne ustawienie Synchronize all users and devices i klikam Next.

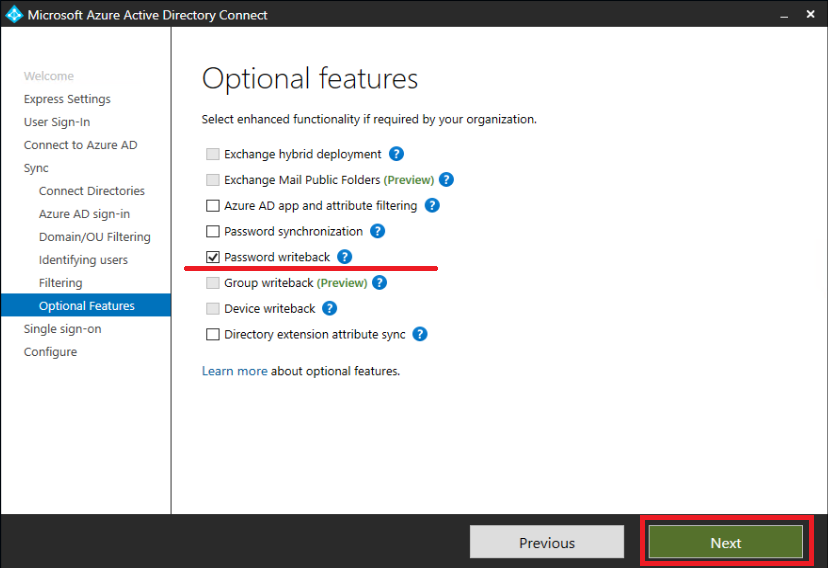

Teraz mogę dodać opcjonalne ustawienia Azure AD Connect takie jak synchronizacja haseł, zwrotne zapisywanie haseł (lepiej chyba jednak brzmi password writeback 😉 ), itp. Zaznaczam tylko Password writeback co oznacza że jak zmienię sobie hasło przez Azure AD (np. przy logowaniu do jakiejś Azure’owej aplikacji skorzystam z opcji zmiany hasła) to zostanie ono zsynchronizowane do lokalnego AD. Klikam Next.

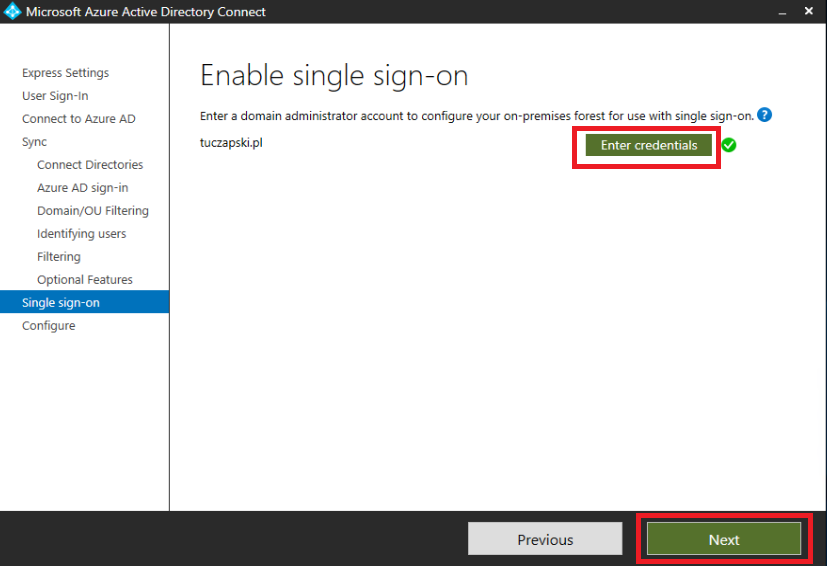

Ponieważ na samym początku konfiguracji Azure AD Connect wybrałem opcję single sign-on teraz muszę ją dokonfigurować. W tym celu podaję poświadczenia administratora domeny po kliknięciu przycisku Enter credentials. Klikam Next.

Teraz jesteśmy gotowi do wprowadzenia wszystkich tych ustawień w życie. Domyślnie zaznaczona jest opcja do rozpoczęcia synchronizacji po zakończeniu kreatora konfiguracji Azure AD Connect. Nie pozostaje nic innego jak kliknąć Install i poczekać na zakończenie pierwszego sync’u.

Na koniec dostaję podsumowanie wykonanej konfiguracji:

Szczególną uwagę zwracam na informację o zablokowanym porcie 443. Żeby usługa działała poprawnie serwer z Azure AD Connect musi mieć możliwość wykonywania połączeń do portów 80 i 443. Mój kontroler domeny na którym zainstalowałem Azure AD Connect jest maszyną wirtualną w Azure i domyślnie wszystkie połączenia wychodzące do sieci Internet są dozwolone w Network Security Group.

W powyższym okienku klikam Exit i przechodzę do portalu Azure żeby sprawdzić czy udała się synchronizacja do Azure AD.

Azure Active Directory status synchronizacji

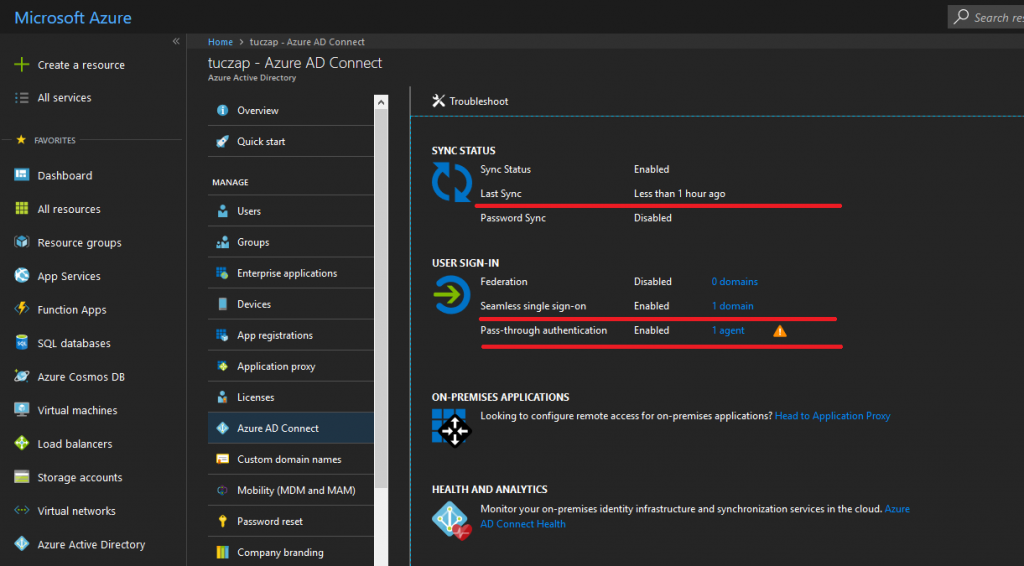

W portalu klikam Azure Active Directory – Azure AD Connect. Powinna pojawić się informacja o statusie synchronizacji i konfiguracji Azure AD Connect.

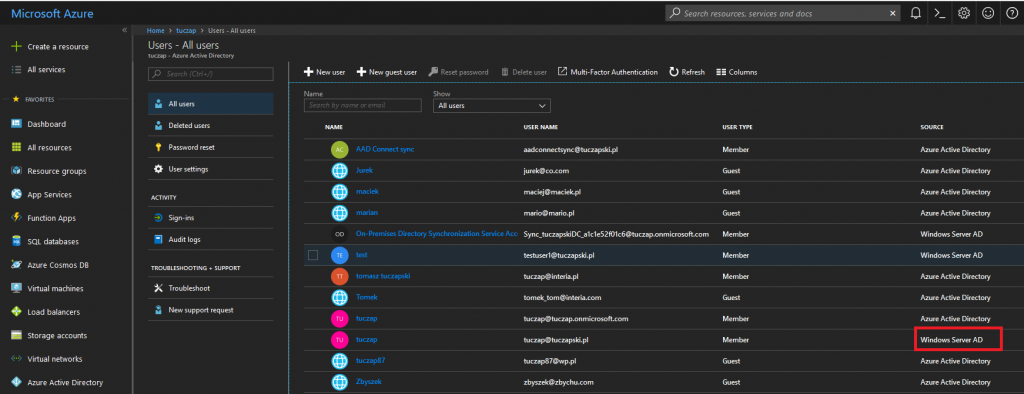

Jak widać wszystko się zgadza: PTA jest włączone i SSO również. Przechodzę jeszcze do menu Users i sprawdzam czy faktycznie moi użytkownicy z lokalnego AD są już zsynchronizowani. Dla kont zsynchronizowanych z AD w kolumnie Source będzie się wyświetlać Windows Server AD.

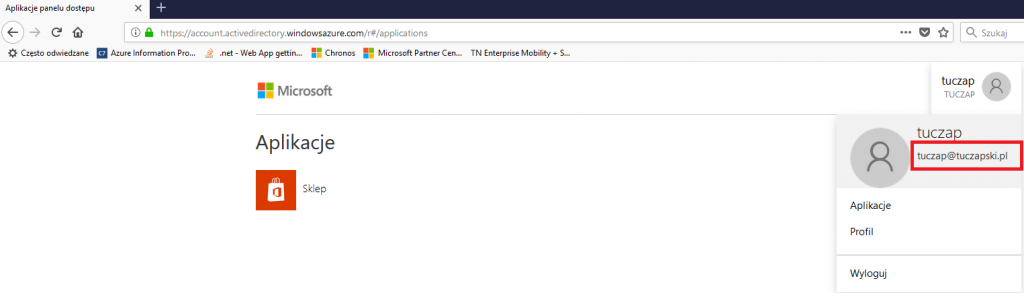

Aby przetestować czy to faktycznie działa, odpalam w przeglądarce adres https://myapps.microsoft.com i loguję się użytkownikiem z mojego lokalnego AD. Jak widać poniżej u mnie działa 🙂

To co na chwilę obecną nie działa to SSO. Opiszę w oddzielnym poście jak to skonfigurować żeby nie trzeba było podawać hasła za każdym razem jak użytkownik loguje się swoim zsynchronizowanym kontem.