W poprzedniej części serii wpisów o demo EMS opisałem jak aktywować subskrypcję trial EMS E5. W tej części opiszę jak dodać własną nazwę domeny, którą mamy wykupioną u rejestratora. Dzięki temu będziemy mogli zakładać konta @nazwa_domeny zamiast @nazwa.onmicrosoft.com, poza tym jest to wymagane by zsynchronizować lokalne Active Directory z Azure AD. Do dzieła!

Dodanie własnej nazwy domeny

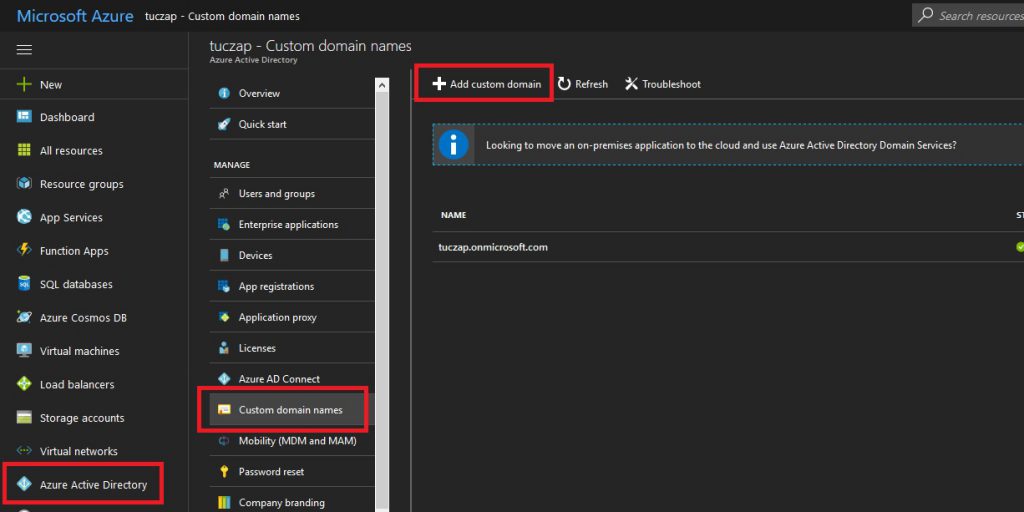

Cały proces jest wbrew pozorom bardzo prosty. Wystarczy zalogować się do portalu Azure, otworzyć Azure Active Directory i przejść do Custom domain names. Następnie przycisk Add custom domain name.

Teraz wystarczy wpisać nazwę naszej domeny i kliknąć Add domain. Wyświetli się informacja jakie rekordy DNS trzeba dodać u rejestratora domeny żeby była ona rozpoznawana przez Azure AD. W momencie pisania tego tekstu jest to jeden rekord TXT lub MX.

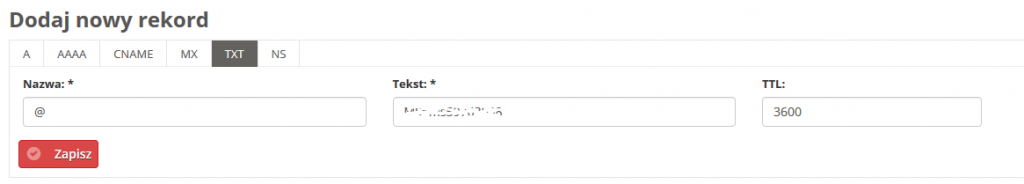

Loguję się u mojego rejestratora domen do panelu zarządzania domeną tuczapski.pl i dodaję rekord TXT tak jak każe mi portal Azure.

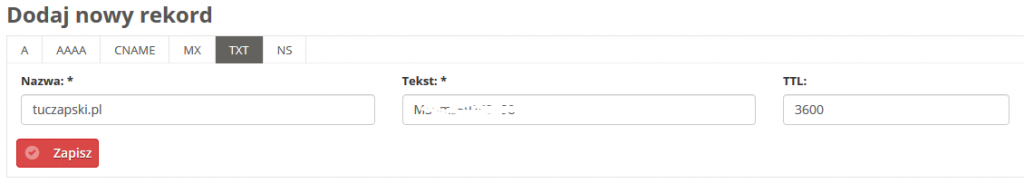

Niestety po wpisaniu @ w polu Nazwa nie chciało działać więc dodałem jeszcze jeden rekord z nazwą mojej domeny tuczapski.pl:

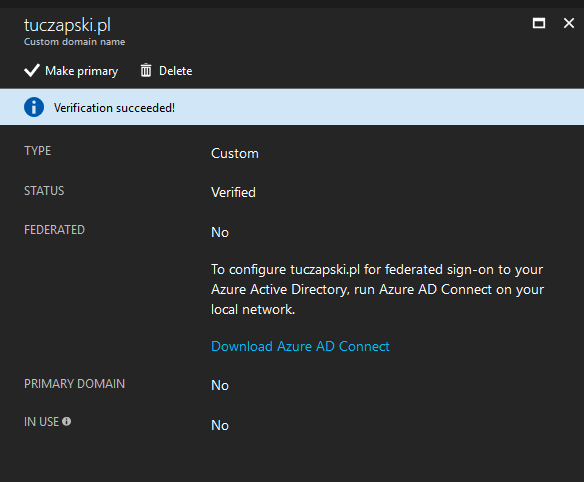

Po dodaniu tego drugiego nie minęło nawet 5 minut jak domenę udało się poprawnie zweryfikować (przycisk Verify). Nawet jeżeli nie możecie w tej chwili jeszcze zweryfikować nazwy swojej domeny możecie kontynuować dalej z tworzeniem infrastruktury Active Directory. W każdym razie jak już weryfikacja zakończy się powodzeniem powinniście dostać następujący komunikat:

Konfiguracja kontrolera domeny Active Directory

Pod kontroler domeny tworzę nową maszynę wirtualną Windows Server 2016 w nowej grupie zasobów. Wybieram nowy (w momencie pisania tego wpisu 😉 ) rozmiar B4MS stanowiący kompromis między wydajnością a ceną. Na potrzeby demo to w zupełności wystarczy, poza tym później zawsze mogę zmienić rozmiar na inny jak to na chmurę przystało. Wykorzystuję dysk HDD, nie dodaję maszyny do Availability Set i nie korzystam z boot diagnostics i innych tego typu dodatków. Jeśli chcesz możesz wybrać inną konfigurację – nie ma to aż takiego znaczenia dla środowiska testowego. Oczywiście jeśli chodzi o produkcyjny kontroler domeny należałoby dokonać innej konfiguracji (oddzielne dyski na logi, bazy danych, wyłączenie cacheowania zapisu, itp.).

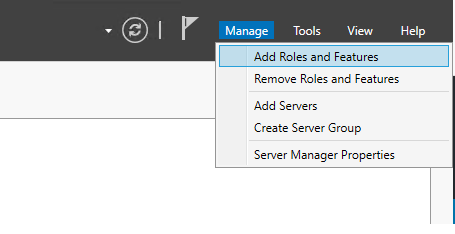

Po zalogowaniu się na maszynę odpalam Add Roles and Features z menu Manage w Server Manager.

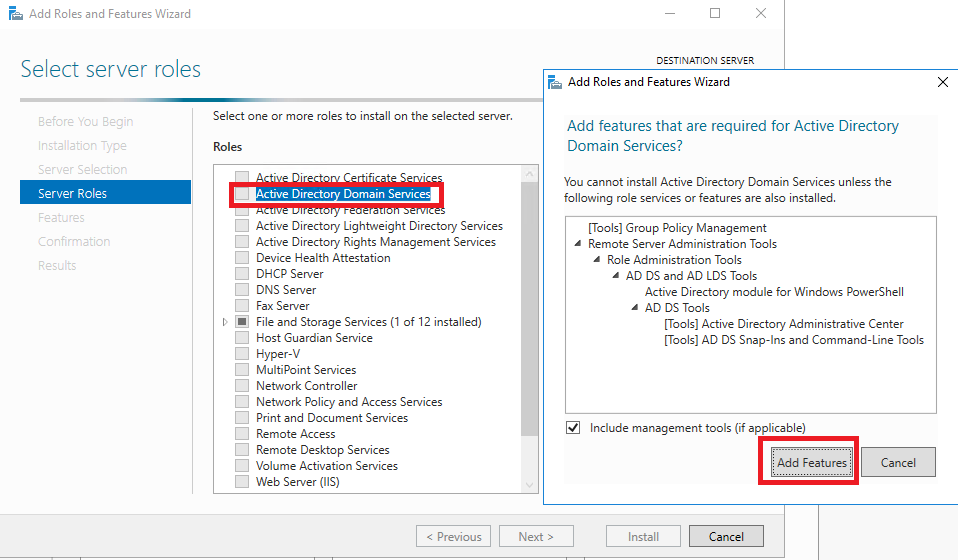

Klikam Next aż dojdę do Server Roles i teraz wybieram Active Directory Domain Services i następnie klikam Add Features by zainstalować wszystkie wymagane składniki. Klikam Next.

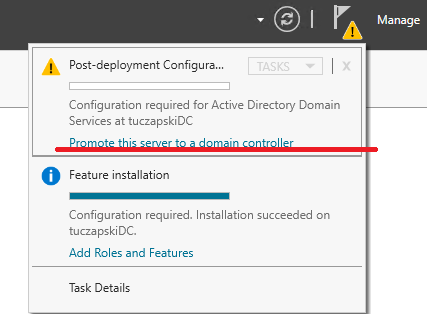

W kolejnych oknach klikam Next i na końcu Install. Czekam aż instalacja się zakończy po czym klikam Close. W Server Manager zobaczę nowe powiadomienie które wybieram i następnie klikam Promote this server to a domain controller.

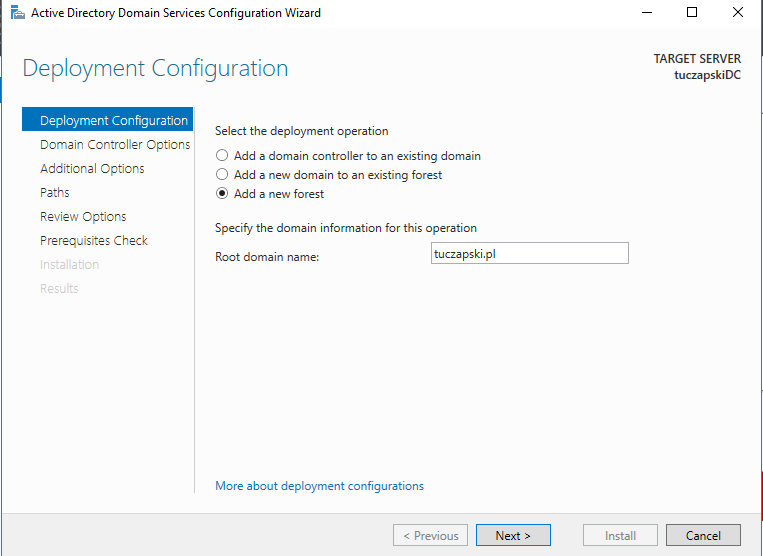

Otworzy się kolejne okno konfiguracji AD. Zaznaczam Add a new forest i podaję nazwę mojej domeny. UWAGA – nazwa domeny powinna być taka sama jak ta którą zweryfikowaliśmy w Azure AD! Pozwoli nam to później synchronizować użytkowników z naszego lokalnego AD do Azure AD.

Klikam Next.

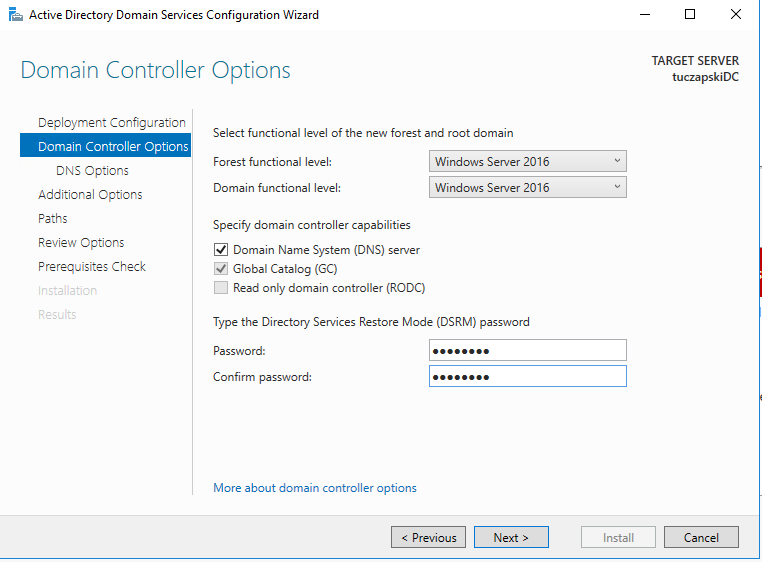

Na następnym ekranie pozostawiam wartości domyślne i podaję tylko hasło do odzyskiwania usług domeny. Klikam Next.

W kolejnym ekranie pojawi się ostrzeżenie o serwerze DNS. Możemy je spokojnie zignorować i kliknąć Next.

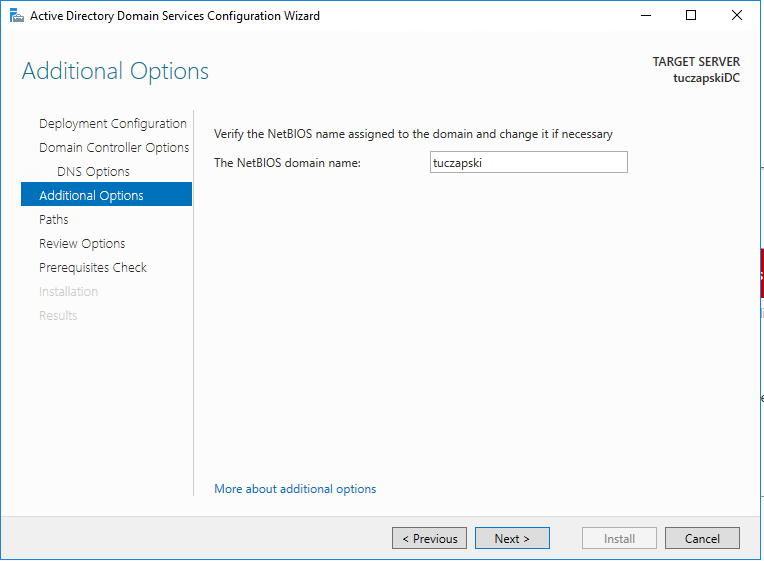

Sprawdzam nazwę NetBIOS domeny i modyfikuję jeśli chcę po czym klikam Next.

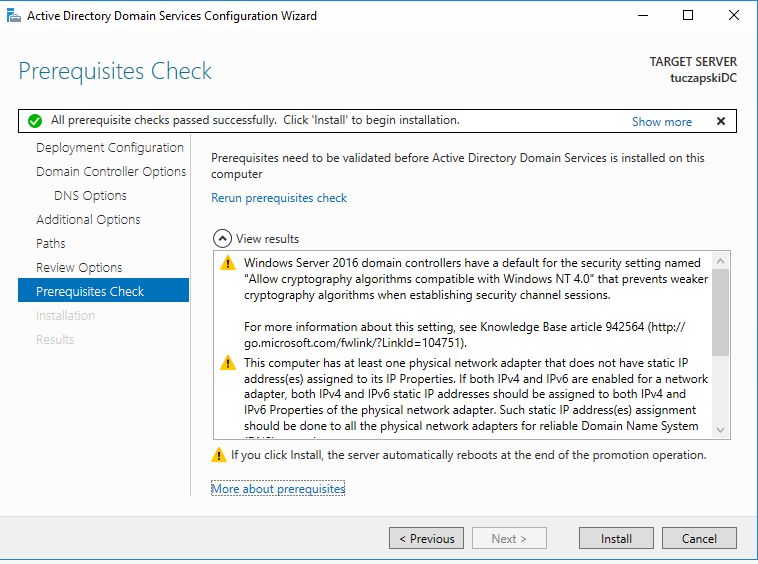

W oknie Paths pozostawiam domyślne ścieżki (baza danych, logi i SYSVOL powinny znajdować się na C:\) i w kolejnych oknach klikam Next aż do weryfikacji wymagań. Pojawi się kilka ostrzeżeń które możemy zignorować i kontynuować instalację. W tym celu klikam Install. Na koniec instalacji serwer zostanie zrestartowany.

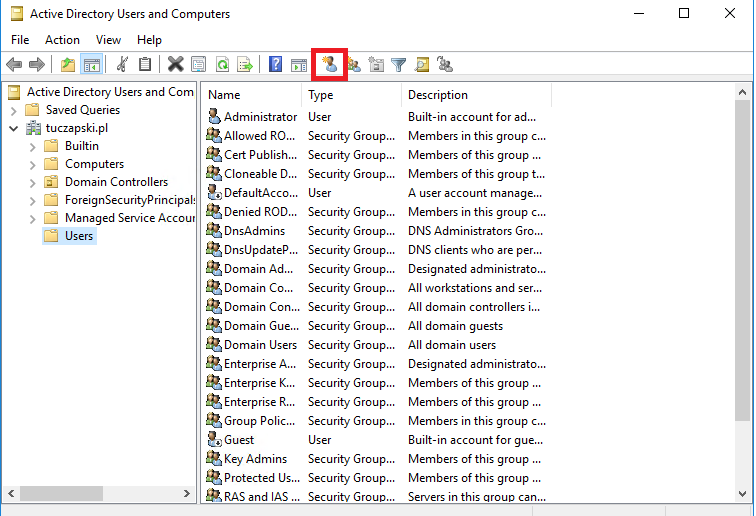

Po restarcie powinienem się móc zalogować kontem w domenie. W tym celu jako nazwę użytkownika podaję nazwa_NetBIOS_domeny\użytkownik_stworzony_przy_tworzeniu_VM np. tuczapski\tuczap. Po zalogowaniu mogę sprawdzić w Server Manager stan usługi AD DS i DNS, a także dodać kilka kont użytkowników, które później zsynchronizuję do Azure AD za pomocą Azure AD Connect. Aby dodać konto w domenie wchodzę w Server Manager w Tools – Active Directory Users and Computers, lub uruchamiam poleceniem dsa.msc.

Po lewej stronie rozwijam moją domenę, zaznaczam kontener Users i tworzę nowego użytkownika.

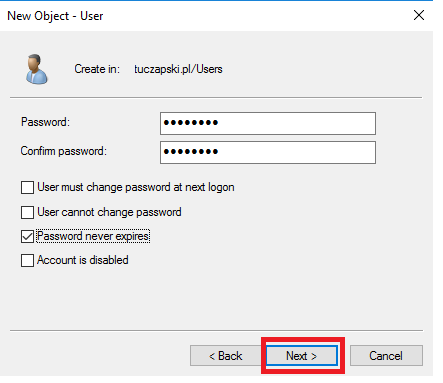

Wypełniam dane użytkownika i klikam Next. W następnym kroku podaję hasło użytkownika i mogę ustawić politykę hasła. Klikam Next.

Na koniec klikam Finish i użytkownik zostaje utworzony. Teraz mogę go dodać do grup i wykorzystać do logowania się do domeny.

W następnym wpisie skonfiguruję Azure AD Connect do Pass-through Authentication.