Wakacje minęły (nawet udało mi się je trochę przedłużyć 🙂 ) więc pora wrócić do rzeczywistości i zakończyć okres blogowej stagnacji. Ostatni wpis pojawił się kilka miesięcy temu i w tak zwanym międzyczasie zaszło parę zmian. Między innymi zmiana pracy. Nowe obowiązki, nowe wyzwania, itd. a jedno z nich kryje się pod skrótem EMS. Czyli Enterprise Mobility + Security. Cóż to takiego? Pakiet usług, których większość działa w lub jest powiązana z Azure. Jeśli jeszcze nie zauważyliście to Microsoft coraz więcej oprogramowania i usług pcha do chmury 🙂

W nowej pracy dostałem zadanie stworzenia środowiska na którym można by pokazać jak działa EMS. Po co bawić się w budowanie tego od podstaw skoro w necie można znaleźć gotowce (gdzieś nawet trafiłem na info że można takie szablonowe demo sobie zażyczyć od Microsoft’u wraz z gotowymi scenariuszami użycia)? Jak dla mnie dużą wartością przejścia przez to samemu jest po prostu wiedza i nauka jak i dlaczego te wszystkie usługi ze sobą działają, oraz na co trzeba uważać wdrażając takie rozwiązanie. No i oczywiście satysfakcja że wdrożyłem wszystko samemu 🙂

Pakiet EMS

Co tak w ogóle wchodzi w skład EMS i do czego to służy? Sam EMS to zbiór usług, które co prawda można kupić oddzielnie ale można przyjąć zasadę że jeśli jesteśmy zainteresowani przynajmniej dwoma z nich to warto rozważyć wykupienie całego pakietu. W skrócie EMS służy do zabezpieczenia tożsamości użytkowników oraz danych w firmie czy to na urządzeniach mobilnych, komputerach lub w chmurze.

W skład pakietu EMS wchodza:

- Azure AD – synchronizacja użytkowników z Active Directory on-prem do Azure AD, MFA, SSO, bezpieczne uwierzytelnianie w aplikacjach w chmurze

- AIP (Azure Information Protection) – szyfrowanie, kontrola dostępu i klasyfikacja wiadomości e-mail, dokumentów i innych danych udostępnianych wewnątrz i na zewnątrz firmy

- Intune – zarządzanie urządzeniami mobilnymi firmowymi jak i prywatnymi (BYOD), kontrola urządzeń i aplikacji mobilnych z pominięciem prywatnych danych użytkowników

- Cloud App Security – ocena ryzyka korzystania przez użytkowników z aplikacji chmurowych, zwiększenie bezpieczeństwa aplikacji w chmurze

- Microsoft ATA (Advanced Threat Analytics) – rozpoznawanie podejrzanych zachowań użytkowników lub urządzeń poprzez uczenie się i analizę logowań i operacji wykonywanych przez użytkowników w sieci organizacji

- Microsoft Azure ATP (Advanced Threat Protection) – wersja chmurowa ATA opisanej powyżej. Zaletą jest to że nie potrzebujesz dodatkowych serwerów żeby ją wdrożyć oraz w przeciwieństwie do ATA która wykrywa podejrzane zachowania tylko w lokalnej domenie AD, ATP jest w stanie wykrywać podejrzane zachowania tak w AD jak i w Azure AD

- MIM (Microsoft Identity Manager) – synchronizacja tożsamości między bazami danych, aplikacjami i katalogami, samoobsługowe zarządzanie hasłami, grupami i certyfikatami, zabezpieczenia administracyjne oparte na rolach i uprawnieniach

Jak wcześniej pisałem jeśli potrzebujesz choćby dwóch usług z listy powyżej to warto rozważyć kupno subskrypcji EMS. Występuje ona w dwóch wersjach E3 lub E5 (ta druga zawiera wszystkie usługi i oczywiście jest droższa). Po więcej informacji odsyłam tutaj. Do celów demo wykorzystamy licencję E5 🙂 Kto bogatemu zabroni!

Uruchomienie subskrypcji EMS E5 trial

Samo zapisanie się do trialowej subskrypcji jest banalnie proste. Po uruchomieniu możemy korzystać za darmo przez 90 dni. Odsyłam pod link. Przygotujcie się że ktoś z Microsoft’u do was zadzwoni pogadać jak mogą pomóc po aktywowaniu subskrypcji. Jak już opędzicie się od handlowców 🙂 to możecie już logować się do swojego tenanta, który zostanie przygotowany pod EMS. Namiary powinny przyjść na adres e-mail podany przy wypełnianiu formularza. Chyba że dopisaliście licencje trial do już istniejącego tenanta Azure AD – wtedy logujecie się do niego jak zawsze.

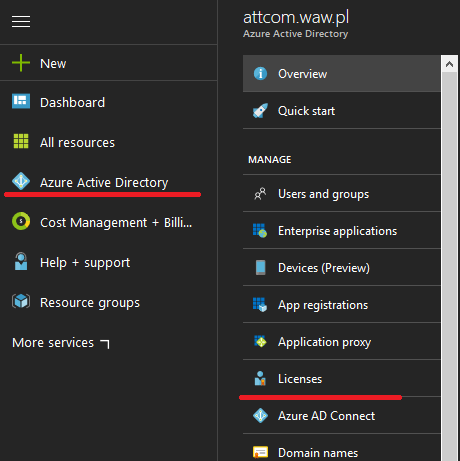

Tak czy inaczej po wejściu do Azure Active Directory – Licences – All products powinna pojawić się licencja na EMS. Po kliknięciu w nazwę subskrypcji możemy dodawać już ją użytkownikom, ale zakładam że tenant Azure AD jest świeżo utworzony więc mamy w nim pewnie tylko jednego użytkownika – globalnego administratora subskrypcji.

Mamy teraz dwa możliwe scenariusze. Albo dodajemy kilkoro użytkowników do Azure AD, przypisujemy im subskrypcje EMS i oglądamy jak to działa (dobrze byłoby mieć jakiś komputer pod ręką żeby sprawdzić jak działa AIP) albo konfigurujemy domenę Active Directory, ADFS, całą infrastrukturę pod to i synchronizujemy AD z Azure AD. Żeby było ciekawiej i zasymulować scenariusz zdecydowanie częściej spotykany wybieram opcję numer 2 🙂 z tym, że zamiast ADFS wykorzystam Pass-through Authentication – na Ignite 2017 ogłoszono że wchodzi w GA. PTA zapewnia podobną funkcjonalność jak ADFS (uwierzytelnienie następuje w infrastrukturze lokalnego AD a nie w chmurze) z tym że ADFS nie jest wymagany. Fajna opcja dla firm, które chcą trzymać hasła użytkowników on-premise a nie chcą wdrażać całego ADFS.

Do realizacji powyższego scenariusza wykorzystam oczywiście Azure i maszyny wirtualne w subskrypcji MSDN – dzięki temu będę miał dostęp do obrazów Windows 10, które przydadzą się do testów EMSa (w szczególności AIP).

Za jakiś czas napiszę jak zainstalować Active Directory na maszynie wirtualnej w Azure. Całe środowisko „on-prem” będzie składać się z jednego kontrolera domeny i kilku maszyn Win10. Szczegóły wkrótce.